La fuerza laboral moderna ya no está limitada a las paredes de la oficina. La demanda de flexibilidad ha convertido el ‘Bring Your Own Device’ (BYOD) en un tema fundamental en todos los departamentos de TI. Si bien la promesa de una mayor productividad y satisfacción del empleado es atractiva, el potencial de un caos en la seguridad y los costes imprevistos es una preocupación seria.

Un programa BYOD exitoso no es algo que se active con solo pulsar un botón; es una iniciativa estratégica que requiere una planificación cuidadosa, tecnología robusta y un profundo conocimiento de la cultura y los riesgos de la organización. Este análisis ofrece un enfoque estratégico para ayudarte a construir el entorno seguro, productivo y controlado que necesitas.

La evaluación estratégica: ¿es BYOD adecuado para tu organización?

BYOD prospera en empresas que valoran la flexibilidad, la autonomía y la confianza en sus empleados. Si tu organización es más jerárquica, implementar BYOD podría requerir un cambio cultural significativo y una revisión de las políticas internas.

- La sensibilidad de tus datos

El tipo de datos a los que acceden tus empleados es un factor clave. Si tu empresa maneja información altamente confidencial, como datos financieros o médicos, necesitarás medidas de seguridad adicionales para garantizar el cumplimiento normativo. Para datos de bajo riesgo, BYOD puede ser un camino más sencillo.

- Las necesidades de tu plantilla

El modelo es especialmente valioso para una plantilla móvil. Los empleados que trabajan en remoto o viajan con frecuencia ganan una mayor flexibilidad, lo que puede traducirse en una mayor satisfacción y productividad. Esto lo convierte en una opción sólida para departamentos como Ventas, Marketing y roles de consultoría que dependen de la movilidad.

- Tus recursos y presupuesto

Aunque BYOD pueda parecer más barato a primera vista, introduce costes nuevos. Prepárate para invertir en una solución de Gestión de Dispositivos Móviles (MDM) como Applivery, formación para los empleados y soporte técnico dedicado para una gran variedad de dispositivos.

Los pilares de una implementación BYOD exitosa

Una vez que has decidido seguir adelante, el éxito descansa sobre tres pilares fundamentales. Descuidar cualquiera de ellos puede socavar todo el programa. Una iniciativa BYOD verdaderamente exitosa no es solo un proyecto tecnológico; es una estrategia de negocio integral que equilibra reglas, herramientas y personas. Estos tres pilares —un marco de políticas robusto, un stack tecnológico seguro y un plan de comunicación centrado en las personas— están profundamente interconectados. Para construir un programa que perdure y ofrezca una verdadera ventaja estratégica, debes desarrollar los tres en conjunto.

Un marco de políticas sólido

Una política BYOD clara y concisa es la base de tu programa. Debe establecerse antes de que se inscriba ningún dispositivo y debe definir explícitamente lo siguiente:

-

Dispositivos y requisitos aprobados: especifica los tipos de smartphones, tablets y portátiles permitidos , junto con las versiones mínimas de hardware y sistema operativo. Se recomienda exigir la última versión disponible del SO, a menos que exista una incompatibilidad específica con alguna aplicación de la empresa.

-

Controles de acceso: define a qué recursos de la empresa, como el correo electrónico, las aplicaciones empresariales y la intranet, se podrá acceder desde los dispositivos personales.

-

Requisitos de seguridad: establece las medidas de seguridad no negociables que se implementarán, incluyendo el uso de contraseñas seguras, la autenticación multifactor y el cifrado de datos.

-

Responsabilidades del empleado: describe claramente el papel del empleado en la protección de la información confidencial de la empresa y en el cumplimiento de todas las políticas de seguridad.

Un stack tecnológico robusto

Una política sólida es ineficaz sin la tecnología para hacerla cumplir. El mayor desafío técnico de BYOD es gestionar un ecosistema diverso de dispositivos y sistemas operativos. Aquí es donde una plataforma UEM unificada e intuitiva se convierte en la piedra angular de tu estrategia.

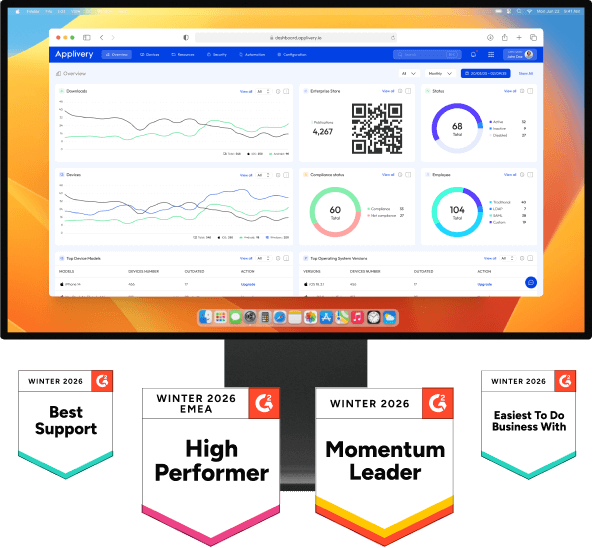

Por ejemplo, Applivery está diseñada para ofrecer un panel de control único para gestionar tanto dispositivos Apple como Android, simplificando la complejidad que crea un entorno BYOD diverso.Tu stack tecnológico debe incluir:

-

Gestión de Dispositivos Móviles (MDM): una solución MDM es fundamental para cualquier estrategia BYOD. Te permite controlar el acceso a los datos de la empresa, aplicar políticas de seguridad y borrar de forma remota la información corporativa si un dispositivo se pierde o es robado.

-

Autenticación Multifactor (MFA): mejora la seguridad con contraseñas seguras y MFA para añadir una capa de protección crítica. La MFA requiere que los usuarios proporcionen dos o más factores de verificación, lo que dificulta significativamente el acceso a usuarios no autorizados.

-

Cifrado de datos: protege la información sensible asegurando que esté cifrada , tanto cuando está almacenada en el dispositivo como cuando se transmite.

Un enfoque centrado en las personas

El punto de fallo más común no es la tecnología, sino las personas. Construir confianza y garantizar la claridad es primordial.

-

Comunicación clara: es vital explicar los beneficios del programa BYOD y lo que se espera de los empleados. Aborda las preocupaciones sobre la privacidad de forma directa, siendo transparente sobre lo que la empresa puede y no puede ver en sus dispositivos.

-

Facilita la adaptación: proporciona a tu equipo los recursos que necesita para tener éxito, como tutoriales, guías, preguntas frecuentes y soporte técnico dedicado.

-

Construye una cultura de confianza: un programa BYOD exitoso se basa en una cultura de confianza y responsabilidad mutua. Deja claro que confías en tu equipo para que use sus dispositivos de forma responsable y cumpla con las políticas de seguridad establecidas.

Encontrar el modelo adecuado: eligiendo tu modelo de dispositivo

Un enfoque de talla única no suele funcionar. Las estrategias más eficaces a menudo combinan diferentes modelos según las necesidades de cada departamento. A continuación, te explicamos cómo elegir el modelo adecuado para tus departamentos:

-

BYOD es ideal para: equipos de Ventas y Marketing que requieren alta movilidad y flexibilidad para trabajar desde cualquier lugar.

-

CYOD (Choose Your Own Device) es ideal para: departamentos de TI , Desarrollo de Software y Finanzas que manejan información sensible o requieren hardware potente y estandarizado. En este modelo, la empresa proporciona a los empleados una selección limitada de dispositivos entre los que pueden elegir.

-

COPE (Corporate-Owned, Personally Enabled) es ideal para: alta dirección y otros roles que necesitan un equilibrio entre alta seguridad y flexibilidad personal. En este enfoque, la empresa proporciona el dispositivo y mantiene el control , pero permite cierto uso personal.

El desafío, entonces, es gestionar este entorno diverso e híbrido sin multiplicar el trabajo para tu equipo de TI. Una plataforma flexible de Gestión Unificada de Endpoints (UEM) que pueda manejar estos diversos tipos de inscripción desde una única consola es fundamental para que esta estrategia funcione. Por ejemplo, Applivery está diseñada para gestionar los modelos BYOD, CYOD y COPE desde un único panel de control intuitivo, dándote el poder de elegir el modelo correcto para cada equipo y el control unificado para gestionarlos todos de forma eficiente.

El camino hacia una ventaja estratégica

Implementar un programa BYOD es un proyecto importante, pero no tiene por qué ser una apuesta de alto riesgo. Mediante una evaluación estratégica, construyendo tu programa sobre los tres pilares de política, tecnología y comunicación, y eligiendo los modelos adecuados para tus equipos, puedes crear un entorno de trabajo seguro, productivo y flexible. Esta dedicación para impulsar tanto el rendimiento como la seguridad está en el núcleo de la misión de Applivery: empoderarte para construir una fuerza laboral flexible y de alto rendimiento sobre una base de seguridad inquebrantable.

Este análisis proporciona el enfoque estratégico. Para explorar cada detalle, desde las listas de verificación de elegibilidad hasta los análisis de costes en profundidad y las hojas de ruta de implementación, puedes descubrir más en nuestro whitepaper completo, ‘BYOD in the Enterprise’.

Preguntas Frecuentes (FAQ)

¿Cuál es la diferencia principal entre BYOD y CYOD?

La diferencia principal se reduce a la propiedad y el control. En un modelo BYOD, el dispositivo es propiedad personal del empleado y este tiene el control total sobre él. En un modelo CYOD (Choose Your Own Device), la empresa es la propietaria del dispositivo y retiene el control sobre él mediante las políticas de TI , aunque el empleado puede elegir su dispositivo preferido de una lista limitada y aprobada por la empresa.

¿Implementar una política BYOD es siempre más barato para la empresa?

No necesariamente. Aunque BYOD se percibe como una alternativa para reducir gastos, en muchos casos no genera los ahorros esperados. Esto se debe a costes adicionales u 'ocultos' relacionados con el soporte técnico, las herramientas de gestión de seguridad como los MDM y la formación de los empleados.

¿Podrá la empresa ver mis datos personales en un dispositivo BYOD?

No. Un programa BYOD implementado correctamente debe garantizar que la empresa no acceda a la información personal en los dispositivos de los empleados. Debe existir una política clara para asegurar a los empleados que su privacidad será respetada y que no se accederá a los datos personales sin su consentimiento. Normalmente, esto se gestiona utilizando un MDM para crear un contenedor seguro y separado para las aplicaciones y datos del trabajo, aislándolos del contenido personal.

¿Qué sucede si un empleado pierde el dispositivo personal que usa para el trabajo?

Con una solución de Gestión de Dispositivos Móviles (MDM) implementada, la empresa tiene la capacidad de borrar de forma remota los datos corporativos en caso de que el dispositivo se pierda o sea robado. Esto protege la información sensible de la empresa y, en el mejor de los casos, deja intactos los datos personales, especialmente cuando se utiliza un perfil de trabajo separado.