La movilidad no es solo una ventaja competitiva: es el nuevo motor del negocio. En Latinoamérica, los equipos de ventas cierran ofertas desde el móvil, los técnicos administran inventarios desde tablets y los ejecutivos trabajan desde laptops en cualquier lugar. Pero esta flexibilidad abre un gran punto ciego para la seguridad de TI.

Frente a esta amenaza operativa, en Applivery sabemos que el reto ya no es simplemente definir una política, sino disponer de una plataforma de acción inmediata.

La crisis en cifras: riesgo reputacional y financiero

La pérdida o el robo de un dispositivo corporativo en México no es una amenaza hipotética; es una constante validada por la experiencia del mercado:

Pérdida de activos: en México, se reportaron 2.2 millones de smartphones perdidos o robados durante 2024. Además, el costo del robo de celulares representa aproximadamente el 1.15% del PIB mexicano, según la Encuesta Nacional de Victimización (ENVIPE) 2024.

- Riesgo de ciberataque: el 48% de los usuarios mexicanos de teléfonos móviles reporta haber sido víctima de un ciberataque, según el estudio Appdome México 2024. En América Latina, los ataques a móviles se dispararon: entre agosto de 2023 y julio de 2024, Kaspersky detectó 3.9 millones de intentos de ataque, un aumento del 70% comparado con el año anterior.

- Presión normativa: los errores en la gestión de dispositivos no son solo un riesgo operativo: pueden convertirse en un riesgo reputacional, financiero y legal. Por ejemplo, la Ley Federal de Protección de Datos Personales en Posesión de Particulares (LFPDPPP) de México puede imponer multas significativas si se pierde información sensible.

Todo esto convierte a cada smartphone o laptop corporativa en una “mina de datos”. La solución a este riesgo es la Gestión Unificada de Endpoints (UEM).

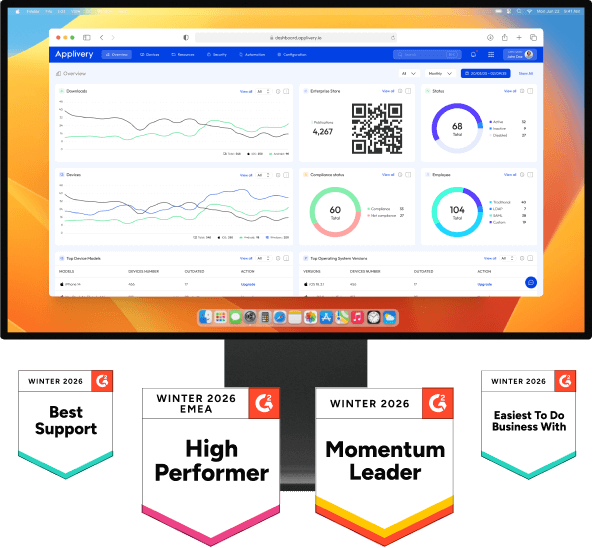

La respuesta unificada: Applivery UEM como tu blindaje digital

La transición del pánico al control requiere una herramienta potente, centralizada y eficaz. Applivery UEM es ese motor unificado que da visibilidad y control sobre toda la flota —ya sea Apple, Android o Windows— desde una única consola.

Con esta solución, el equipo de TI deja de reaccionar a cada incidente; pasa a prevenir, responder y automatizar. A continuación, se explican las 5 funcionalidades clave que transforman tu flota en un activo seguro y resiliente.

Las 5 funciones estratégicas: impacto técnico y de negocio

1. Borrado Remoto (Remote Wipe) y bloqueo

La destrucción digital inmediata de los datos corporativos es la medida de seguridad definitiva contra el robo o la pérdida irrecuperable, asegurando que la información sensible nunca caiga en manos equivocadas.

Técnico (TI / Seguridad): permite eliminar completamente los datos corporativos del dispositivo con un solo clic, incluso si está perdido o ha sido robado. Impide el acceso no autorizado a documentos, correos, apps corporativas o cualquier información sensible.

Negocio (Líderes):

Mitigación de multas: al borrar de forma segura los datos, se reduce enormemente el riesgo de sanciones por incumplimiento de protección de datos.

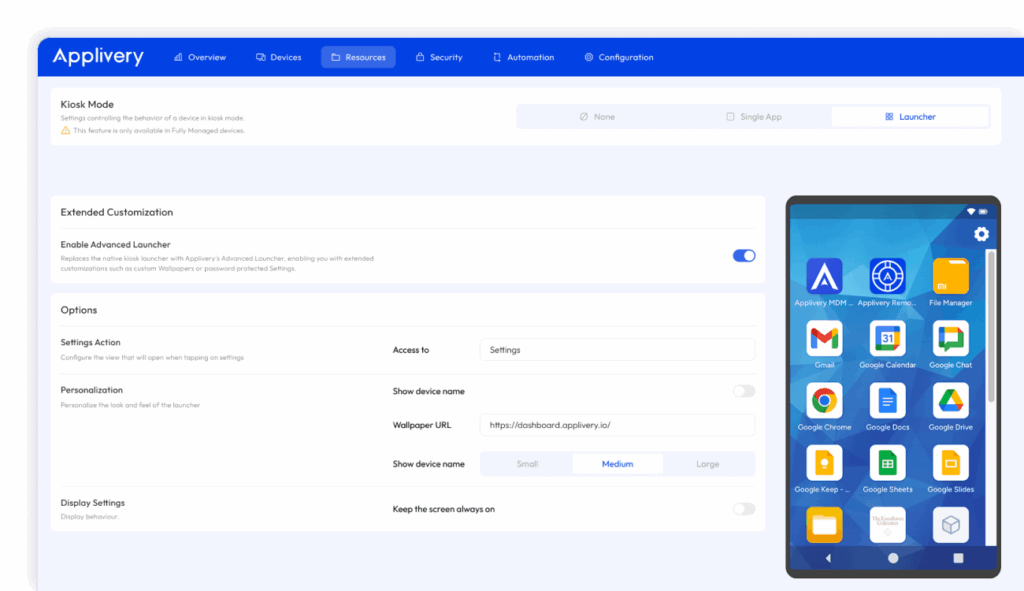

Control de acceso: si el dispositivo se recupera, se puede bloquear de modo permanente o cambiar a un “modo quiosco” seguro.

- Confianza de marca: demuestra a clientes y stakeholders que su empresa tiene mecanismos sólidos para proteger la información.

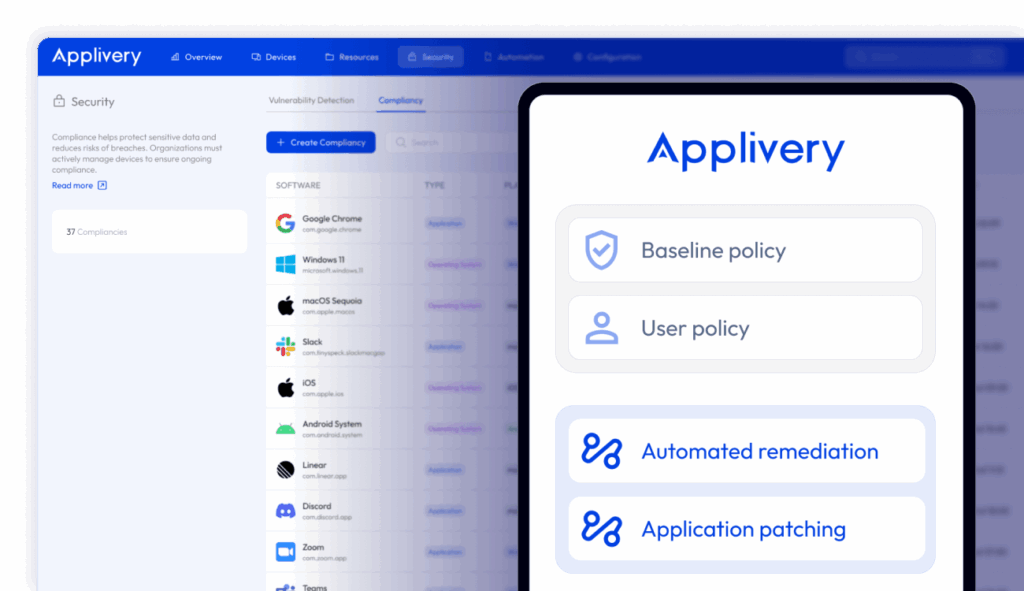

2. Cifrado de disco (encriptación forzada)

Asegurar que los datos estén protegidos incluso cuando el dispositivo está apagado o comprometido físicamente es fundamental, lográndose mediante la aplicación del cifrado a nivel de hardware.

Técnico: garantiza que toda la información almacenada esté cifrada en reposo. Incluso si un atacante físicamente extrae el almacenamiento, no podrá acceder sin la clave de cifrado.

Negocio:

Cumplimiento normativo: permite hacer cumplir políticas de cifrado en el 100% de la flota, lo cual es crucial para empresas con regulaciones estrictas.

Reducción de costes legales: evita brechas graves que podrían derivar en auditorías, investigaciones forenses y apoyo jurídico costoso.

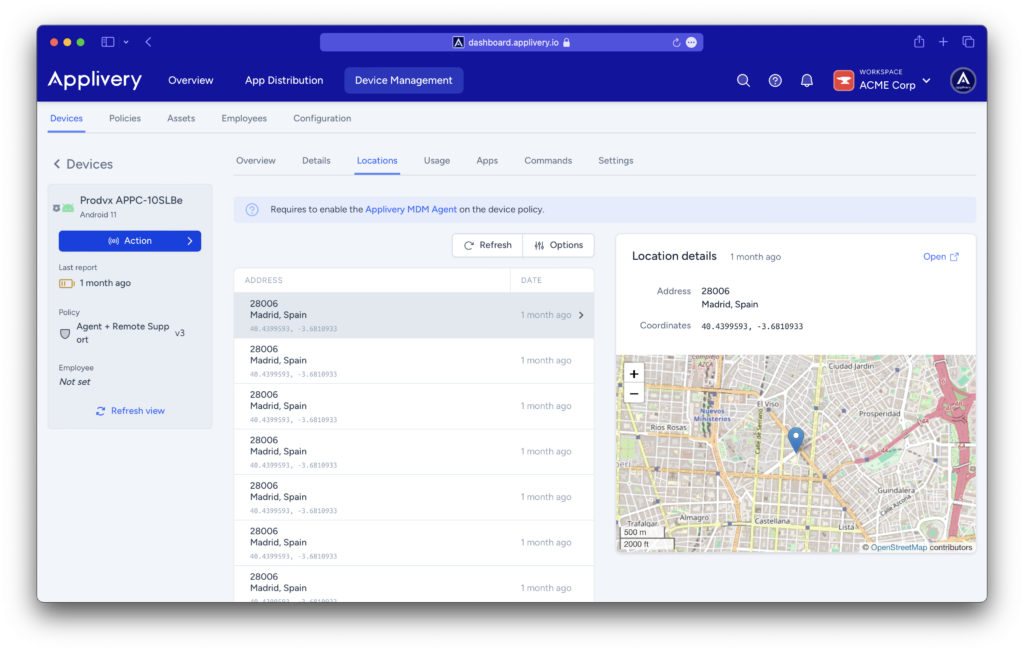

3. Geolocalización

La geolocalización transforma el problema de un «dispositivo perdido» en un incidente operativo manejable, proporcionando visibilidad inmediata para una respuesta rápida.

Técnico: rastrea la posición del dispositivo en tiempo real o revisa su última ubicación conocida. Esto ayuda a distinguir entre una pérdida accidental y un robo activo.

Negocio:

Recuperación de activos (ROI): recuperar un equipo equivale a ahorrar el coste del hardware (~US$ 1,000 o más, dependiendo del dispositivo).

Visión operativa: permite a líderes de negocio ver dónde están sus dispositivos más críticos (fuerza de ventas, técnicos de campo, etc.).

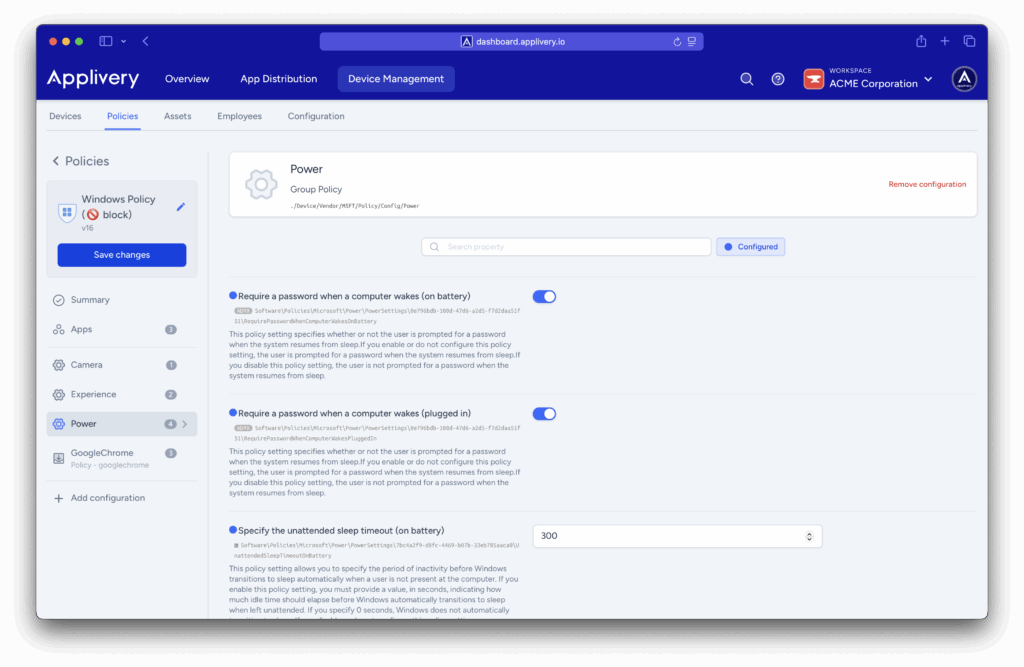

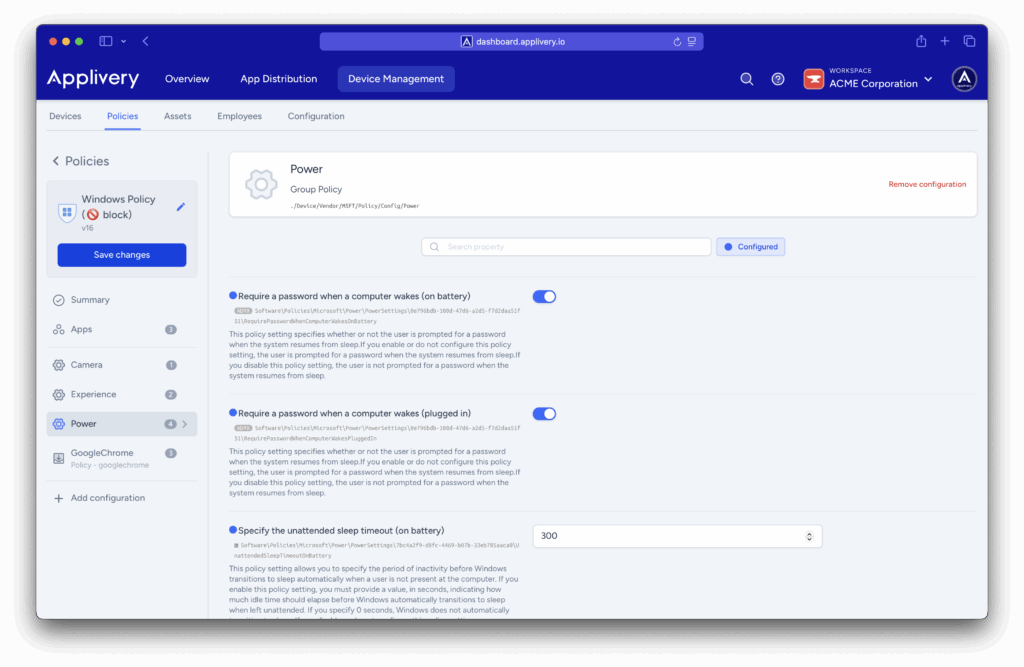

4.Políticas de seguridad en contraseñas

La autenticación fuerte es la primera línea de defensa, y el MDM garantiza el cumplimiento automáticamente sin depender de la vigilancia del usuario.

Técnico: el MDM puede imponer automáticamente políticas robustas (longitud, complejidad, caducidad, bloqueo tras intentos fallidos) sin depender de que el usuario las configure.

Negocio:

Seguridad desde el primer día: cuando un dispositivo se inscribe, todas las configuraciones de seguridad se aplican automáticamente (onboarding cero fricción).

Productividad: gracias a la configuración automatizada, los empleados tienen sus equipos listos y seguros inmediatamente.

5.Políticas condicionales y acceso contextual

La seguridad debe adaptarse al entorno del dispositivo. Esta función aplica reglas dinámicamente basadas en el contexto, neutralizando el riesgo de forma preventiva.

Técnico: posibilidad de aplicar políticas dinámicas basadas en factores como ubicación, red (Wi-Fi, datos móviles), estado de salud de la seguridad, hora del día, etc..

Negocio:

Flexibilidad y seguridad combinadas: permite, por ejemplo, que un dispositivo acceda a recursos corporativos solo si está conectado a la red de la oficina, o exige autenticación adicional si se detecta un acceso inusual.

Prevención proactiva: minimiza el riesgo incluso antes de que ocurra una amenaza, porque las políticas se adaptan al contexto.

Retorno de la Inversión (ROI) en Seguridad

Para las empresas en México y Latinoamérica, adoptar una plataforma UEM no es un lujo: es una inversión estratégica con un retorno muy claro.

Ahorro por mitigación de riesgos: evitar una sola brecha importante, o una multa por incumplimiento de datos, puede justificar ampliamente el coste de la plataforma.

Respuesta a incidentes más eficiente: con funciones como remote wipe y geolocalización, el tiempo de respuesta se reduce significativamente, limitando el impacto operativo y reputacional. La consolidación de herramientas habilitada por Applivery MDM se alinea con la tendencia identificada por PwC, donde la consolidación redujo el tiempo para mitigar incidentes en un 51%.

Prevención de costes legales: al asegurar que todos los endpoints cumplan con las regulaciones, los costes asociados con auditorías, sanciones o litigios se minimizan.

Deja de apagar fuegos y convierte la seguridad en una ventaja

Applivery UEM te da el control total sobre tu flota de dispositivos de forma segura, eficiente y escalable. No se trata solo de proteger equipos: se trata de proteger tu negocio, tus datos y tu reputación. Es hora de dejar de reaccionar y empezar a actuar con previsión.

¿Estás listo para transformar un riesgo millonario en una fortaleza operativa?

Habla con nuestros expertos locales en LATAM hoy mismo y descubra cómo Applivery puede desplegar estas 5 funciones de seguridad estratégicas en cuestión de minutos.

Preguntas Frecuentes (FAQ)

¿Qué diferencia al Borrado Remoto (Remote Wipe) del simple bloqueo de dispositivo?

El simple bloqueo solo impide el acceso al dispositivo. El Borrado Remoto (remote wipe) es una medida definitiva que permite eliminar completamente los datos corporativos con un solo clic , incluso si el dispositivo ha sido robado o está sin conexión por un tiempo. Esto asegura que la información sensible (documentos, correos, apps corporativas) nunca se vea comprometida.

¿Cómo garantiza Applivery el cifrado de datos en reposo?

Applivery garantiza el cifrado de datos en reposo a través de la funcionalidad de Cifrado de Disco (encriptación forzada). Esto aplica cifrado a toda la información almacenada. En plataformas como Windows o macOS, permite aplicar cifrados de nivel empresarial como BitLocker o FileVault, asegurando que, incluso si el almacenamiento es extraído físicamente, no se pueda acceder a la información sin la clave.

¿Qué son las Políticas Condicionales y cómo protegen proactivamente?

Las Políticas Condicionales permiten aplicar políticas de seguridad dinámicas. La protección proactiva se logra al basar las restricciones en factores como: la ubicación del dispositivo, la red a la que está conectado (Wi-Fi, datos móviles), o el estado de salud de su seguridad (si le falta algún parche). Esto significa que las políticas se adaptan al contexto del dispositivo para minimizar el riesgo antes de que ocurra una amenaza.

¿Cómo automatiza Applivery la seguridad para nuevos empleados (onboarding cero fricción)?

Applivery MDM puede imponer automáticamente Políticas de Seguridad en Contraseñas/Passcodes robustas (longitud, complejidad, caducidad) en el momento en que el dispositivo se inscribe. Esta configuración automatizada garantiza que todas las configuraciones de seguridad se apliquen desde el primer día , sin depender de que el usuario las configure manualmente, lo que reduce las llamadas al soporte y acelera la productividad.