Ten en cuenta que se trata de una funcionalidad premium que podría no estar disponible en tu plan actual.

Consulta la disponibilidad en nuestra página de precios.

SAML 2.0 es la última versión del Lenguaje de Marcado de Aserción de Seguridad especificado por la organización OASIS.

Esta norma se definió para intercambiar datos de autenticación y autorización entre dominios de seguridad.

SAML 2.0 es un protocolo basado en XML que utiliza tokens de seguridad que contienen aserciones para pasar información sobre un mandante (normalmente un usuario final) entre una autoridad SAML, es decir, un proveedor de identidades (IdP), y un consumidor SAML, es decir, un proveedor de servicios (SP).

Este es uno de los sistemas de autenticación más populares que se puede configurar fácilmente en la mayoría de los proveedores de identidad como Azure Active Directory, Okta, OneLogin y muchos otros.

Tutorial paso a paso para guiarle a través de la integración de la autenticación de Azure AD en Applivery.

Tutorial paso a paso para guiarle en la integración del sistema de autenticación Okta en Applivery.

La autenticación SAML permite escenarios de autenticación y autorización basados en web, incluido el inicio de sesión único (SSO) entre dominios, lo que ayuda a reducir la sobrecarga administrativa que supone distribuir varios tokens de autenticación al usuario.

Permite reforzar la seguridad corporativa y simplificar el aprovisionamiento de usuarios.

Las principales ventajas de utilizar un proveedor de identidades SAML son múltiples:

- Sus usuarios nunca introducirán sus credenciales fuera de su sistema de autenticación basado en web IdP y nunca almacenaremos sus contraseñas.

- Su base de usuarios está centralizada y compartida entre todos sus servicios internos y externos. Ahora puede aprovisionar nuevos usuarios y restringir las autorizaciones a nivel global.

Flujo de trabajo de autenticación SAML #

- El usuario va a su dominio o subdominio de App Store y pulsa el botón LOGIN.

- El usuario es redirigido al sitio web de inicio de sesión de su proveedor de identidad (IdP)

- El usuario utiliza el sistema de autenticación basado en web del IdP para iniciar sesión y el IdP envía una respuesta SAML al punto final de devolución de llamada de Applivery.

- Si el usuario ha iniciado sesión y dispone de los permisos adecuados en Applivery, podrá acceder a la App Store, donde sólo verá las aplicaciones autorizadas.

Asignación de atributos SAML #

Puede asignar atributos de la respuesta del proveedor de identidad (IdP) a atributos personalizados utilizados en el Applivery. Por ejemplo, por defecto, se espera una dirección de correo electrónico del usuario en el elemento nameID de la respuesta del IdP o, alternativamente, en http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress. Si su IdP envía la dirección de correo electrónico del usuario en un atributo en lugar de en el elemento nameID, puede asignar ese nombre de atributo a un atributo personalizado (por ejemplo, Email o http://schemas.xmlsoap.org/ws/2005/05/identity/claims/email) para que el valor del atributo se utilice para la dirección de correo electrónico del usuario.

También puede dejarlo en negro para recuperar el valor por defecto. A continuación encontrará algunos ejemplos de los distintos valores por defecto que utilizamos para recuperar los datos de usuario:

- Correo electrónico:

- Estándar:

nameID - Azure AD:

EmailAddress - Auth0:

http://schemas.auth0.com/email

- Estándar:

- Nombre de pila:

- Estándar:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname - Azure AD:

http://schemas.microsoft.com/identity/claims/displayname - Auth0: Auth0:

http://schemas.auth0.com/given_name

- Estándar:

- Apellido:

- Estándar:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname - Azure AD:

http://schemas.microsoft.com/identity/claims/displayname - Auth0:

http://schemas.auth0.com/family_name

- Estándar:

- Nombre de usuario:

- Estándar:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname - Azure AD:

http://schemas.microsoft.com/identity/claims/displayname - Auth0:

http://schemas.auth0.com/nickname

- Estándar:

- Grupos de usuarios:

- Estándar:

http://schemas.xmlsoap.org/claims/Group - Azure AD:

http://schemas.microsoft.com/ws/2008/06/identity/claims/groups

- Estándar:

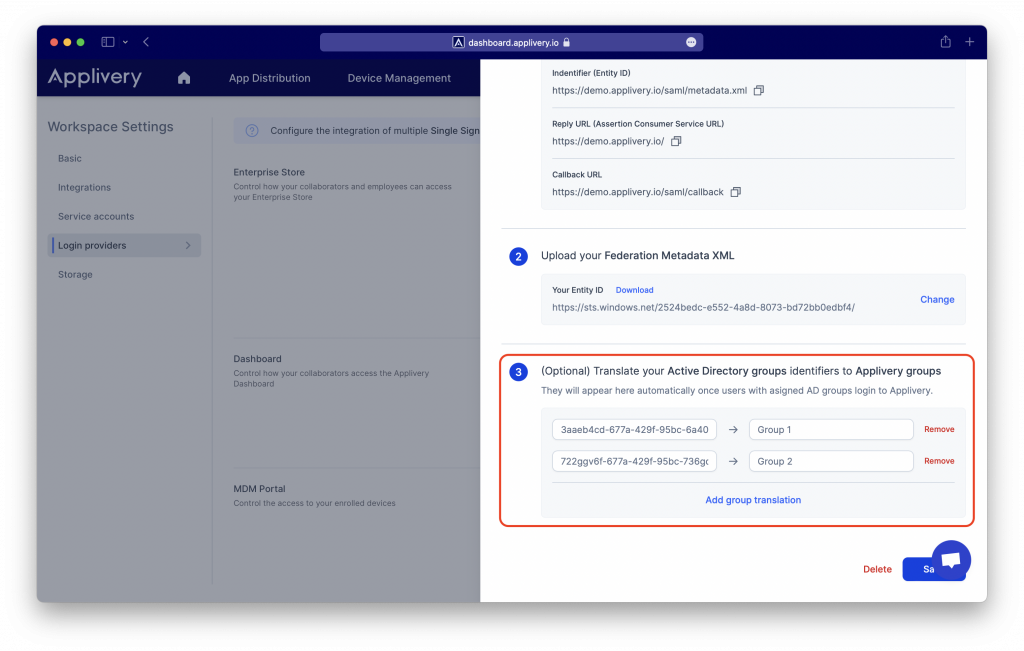

Asignación de grupos SAML a grupos Applivery #

En algunos casos, tendrá que asignar los grupos SAML de su IdP a los nombres reales de los grupos en Applivery. Se trata de un paso opcional que sólo es necesario para aquellos IdP que no envían el nombre real del grupo. En su lugar, normalmente envían algún tipo de ID asociado al grupo en el IdP. Puede hacerlo desde los Ajustes de cada configuración SAML utilizando pares clave/valor.

Applivery descubrirá automáticamente nuevos grupos a partir de cada autenticación y los añadirá a la lista. Sin embargo, si se conocen las identificaciones, se pueden trazar de antemano.