Ten en cuenta que esta es una función premium que podría no estar disponible en tu plan actual.

Consulta la disponibilidad en nuestra página de precios.

En este tutorial, aprenderemos a integrar Applivery con su Azure Active Directory a través de SAML.

Los miembros de la organización en Azure AD se integran a través de Microsoft Office 365. Una vez que el inicio de sesión único esté integrado, podrán usar su dirección de correo electrónico de Office 365 para iniciar sesión.

Sigue los siguientes pasos con atención.

Paso 1 - Obtener la información del proveedor de servicios de Applivery #

El uso de dominios personalizados modificará ciertas configuraciones de este paso (nombre de dominio de devolución de llamada, por ejemplo), por lo que si tienes previsto utilizar esta función, asegúrate de que ya has configurado los dominios personalizados antes de comenzar con este paso.

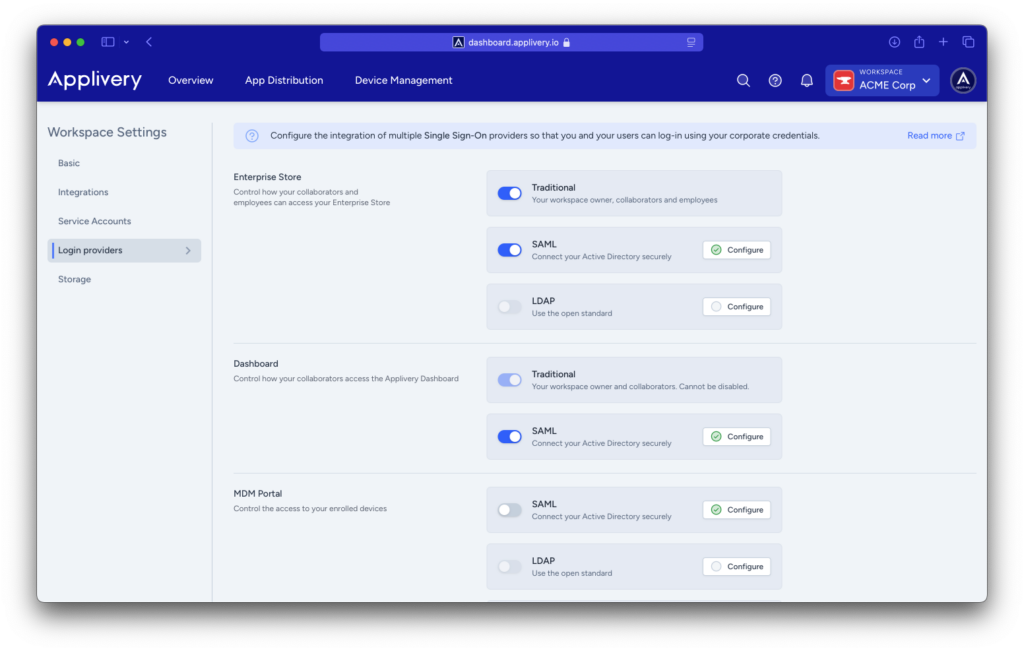

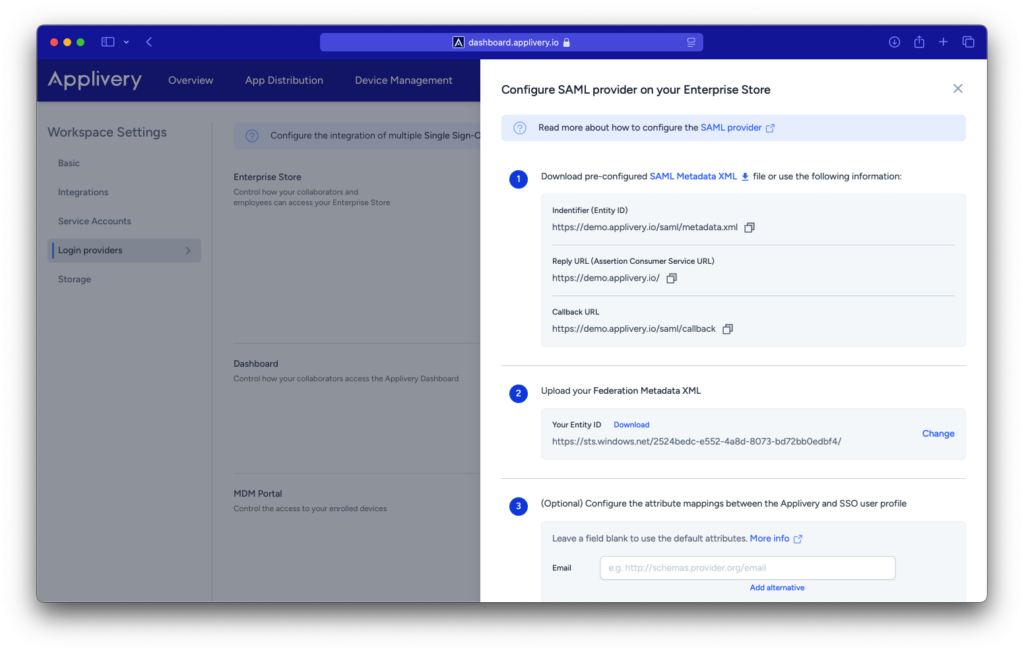

Una vez en el panel de Applivery, dirígete a tu Workspace > Ajustes y ve a la sección de Proveedores de acceso. Haz clic en el botón Configurar junto a la fila de SAML, dependiendo de si quieres configurarlo para el panel de control, la store de aplicaciones o el portal MDM.

- Identificador (Entity ID)

- URL de respuesta (URL del servicio de atención al cliente de Assertion)

- URL de devolución de llamada

Paso 2 - Configura tu proveedor de identidades (es decir, Azure AD) #

Ahora que tienes la información de tu proveedor de servicios, es hora de configurarlo en tu IdP. Para este ejemplo utilizaremos la plataforma Azure Active Directory que permite configurar cualquier Proveedor de Servicios que soporte SAML 2.0

Paso 2.1 - Configura tu proveedor de identidades (es decir, Azure AD) #

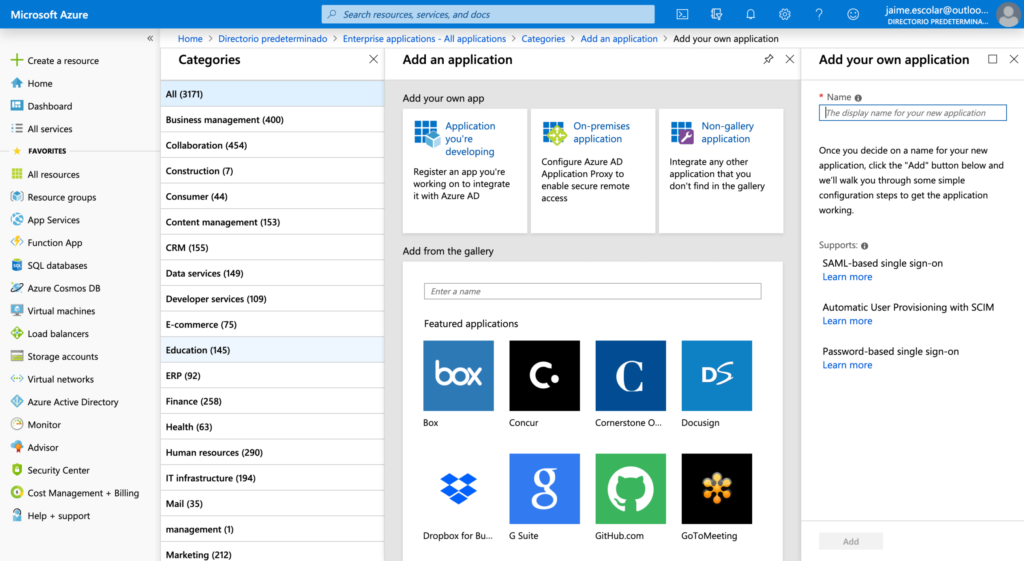

Inicia sesión en tu Portal de Azure y ve a Azure Active Directory > Aplicaciones empresariales. Luego, haz clic en el botón azul + Nueva aplicación en la parte superior de la página y selecciona Aplicación fuera de galería. Por último, asigna un nombre a la aplicación (por ejemplo: Applivery).

Paso 2.2 - Configurar SSO #

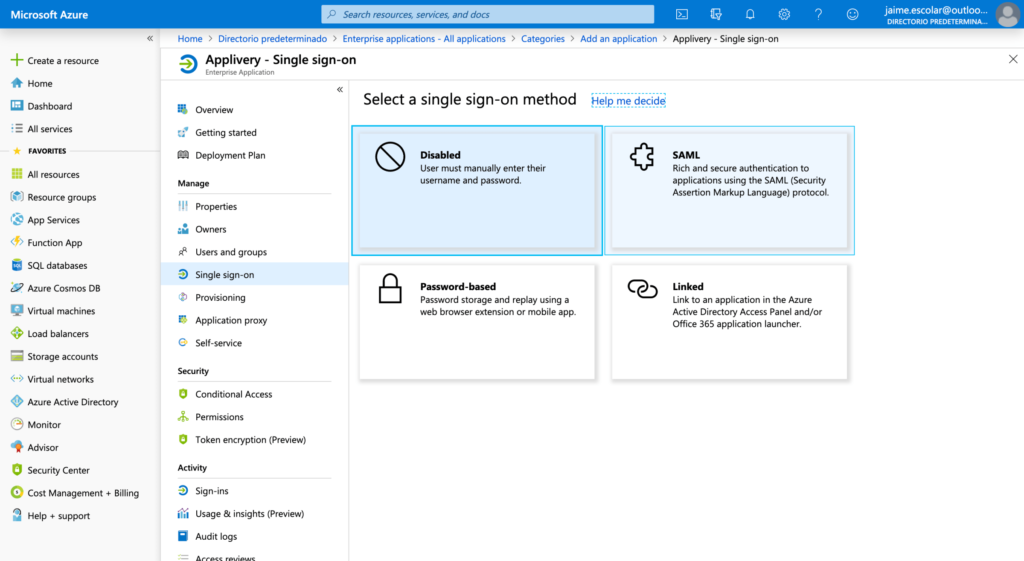

Ahora dirígete a Inicio de sesión único en el menú de la izquierda y elija la opción SAML de la lista Métodos de inicio de sesión único.

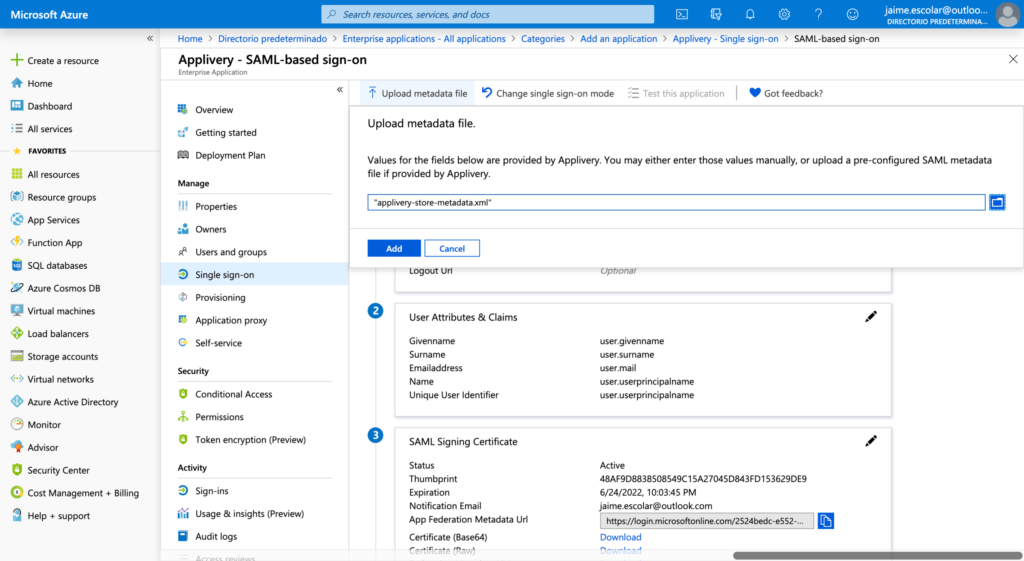

Se te redirigirá a un nuevo panel de control con 4 pasos. En la parte superior de la página, haz clic en el botón Cargar archivo de metadatos y navega por tu disco para elegir el archivo XML de metadatos SAML de Applivery que descargaste en el Paso 1. Rellenará el formulario automáticamente con la información contenida en el archivo XML. Si lo deseas, puedes rellenarlo manualmente utilizando la información facilitada en el Paso 1.

Paso 2.3 - Descargar el archivo XML de metadatos de federación de Azure #

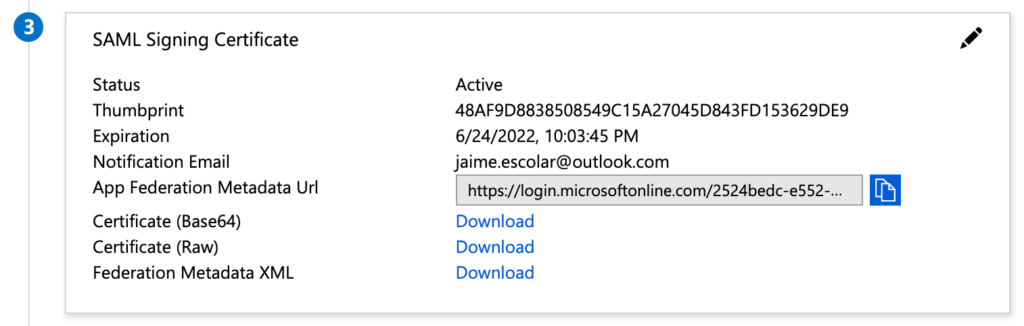

Por último, ve al paso 3 de los 4 pasos en Azure y haz clic en el enlace Download Federation Metadata XML y guarda el archivo.

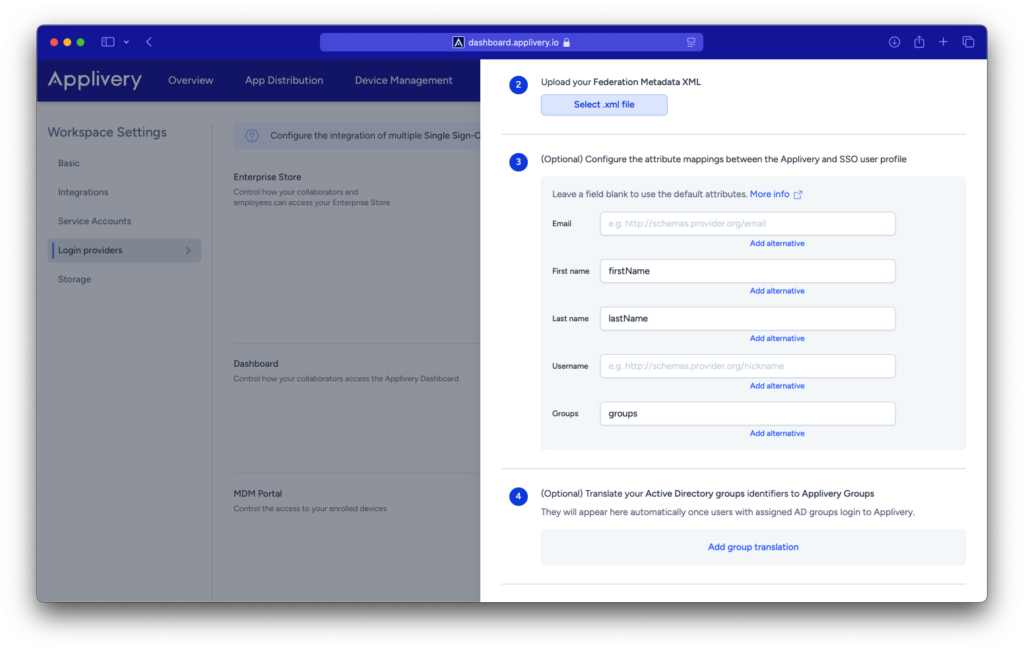

Vuelve a la pantalla de Applivery Dashboard > SAML Provider (igual que en el Paso 1 de este tutorial) y carga el archivo XML de metadatos de federación en el Paso 2. A continuación, haz clic en Guardar cambios.

Paso 3 - Pruébalo #

¡Y ya está! Ahora que tienes ambos extremos (Azure & Applivery) conectados, puedes Añadir algunos usuarios autorizados a Azure (yendo a Usuarios y grupos bajo la Aplicación SSO) y luego navegar a la URL de tu App Store e intentar iniciar sesión con un usuario autorizado.

Asignación de grupos de seguridad de Azure a grupos de aplicaciones #

Azure es uno de estos IdP que no envían el nombre real del grupo a Applivery en cada autenticación. En su lugar, envía el ID de grupo.

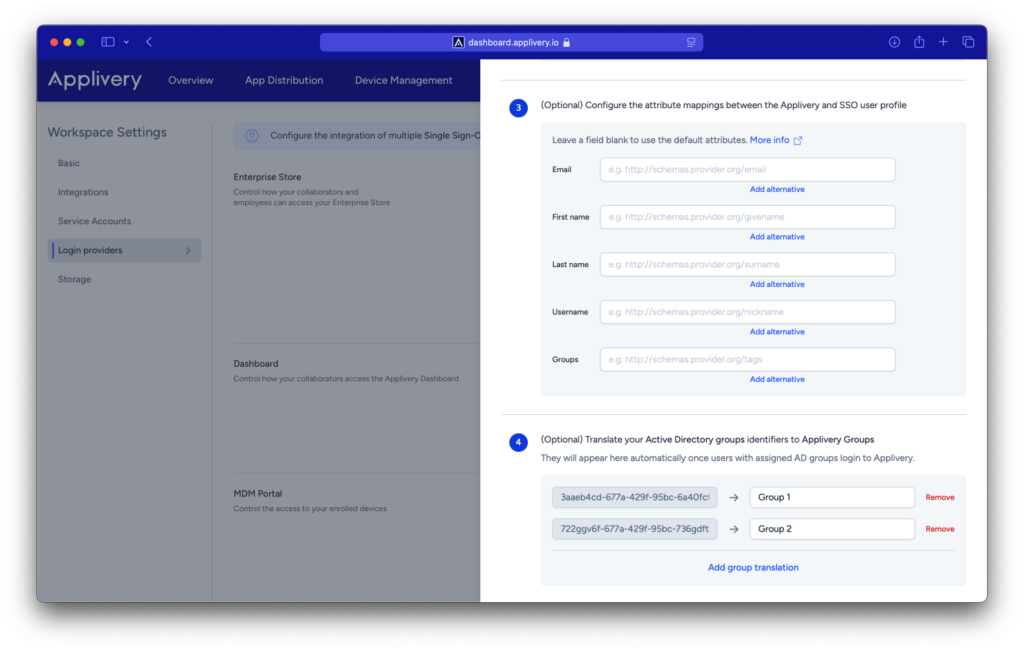

Puedes hacerlo desde el botón Configuración de cada configuración SAML utilizando pares clave/valor. Applivery descubrirá automáticamente los nuevos grupos de cada autenticación y los añadirá a la lista. Sin embargo, puedes asignarlos por adelantado si conoce los ID.

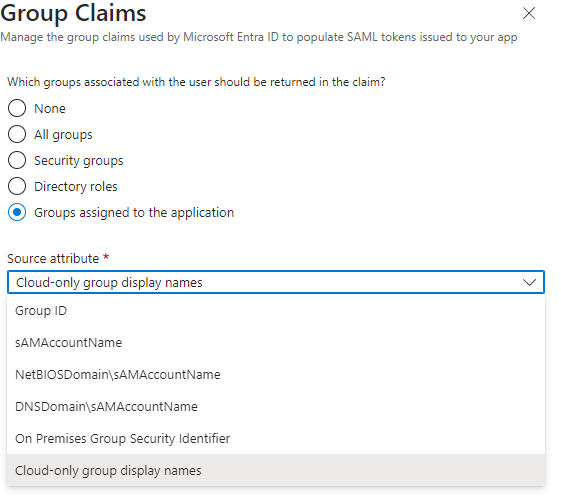

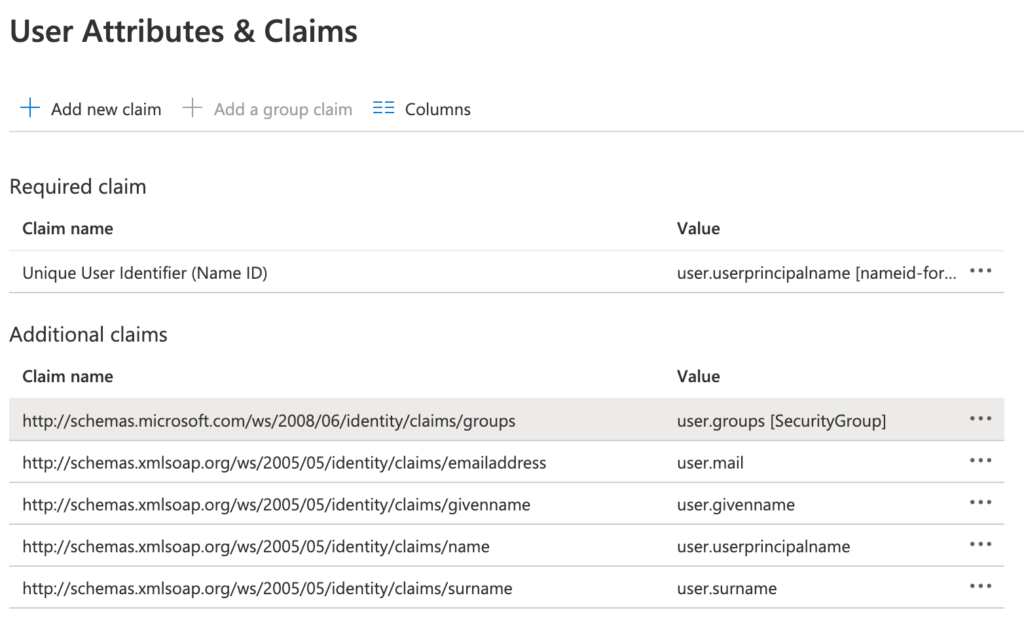

Para empezar a enviar los Grupos de Seguridad a Applivery, tienes que ir a tu Azure Portal e ir a la sección User Attributes & Claims. Asegúrate de que user.groups[SecurityGroup] está incluido en la lista de Reclamaciones adicionales. Si no, añádalo, asegurándose de que apunta al siguiente esquema: http://schemas.microsoft.com/ws/2008/06/identity/claims/groups como sigue:

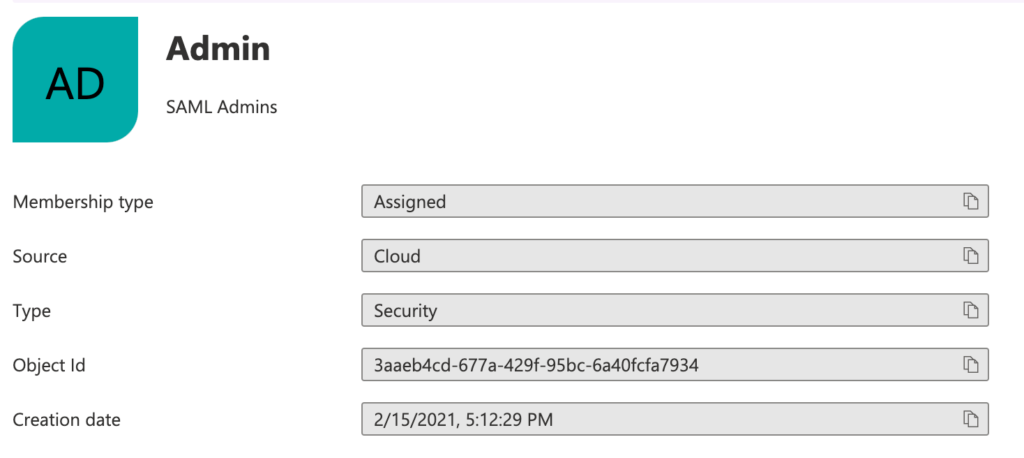

Una vez hecho esto, puedes ir a la sección de gestión de Azure Groups y buscar el ID de cada grupo en el campo Object Id. Copia y pega el identificador de objeto en Applivery y asígnelo a uno de sus grupos de Applivery (o a uno nuevo, ya que se asignarán dinámicamente).

Asignación de roles #

Si estás configurando tu aplicación de Azure para el Dashboard y deseas mapear tus grupos de usuarios a los roles de Applivery (como se describe aquí), necesitarás seleccionar los nombres de visualización de los grupos solo en la nube como Atributo de origen.