BitLocker es una función de cifrado integrada en Windows que protege tus datos cifrando las unidades. Ofrece amplias opciones de personalización, como la selección de las unidades a cifrar, métodos de cifrado, opciones de recuperación y protectores.

Con Applivery, puedes habilitar BitLocker de distintas formas:

- De manera silenciosa, sin intervención del usuario, o con interacción del usuario final.

Aplicando políticas de configuración de BitLocker o implementando scripts de PowerShell personalizados.

El método más adecuado dependerá de tu entorno específico de Windows y Microsoft.

Configurar una política silenciosa #

Para activar BitLocker de forma silenciosa mediante políticas de Applivery, el dispositivo debe estar unido a Entra ID o Directorio Activo. Esto es necesario para que BitLocker pueda hacer una copia de seguridad de las claves de recuperación.

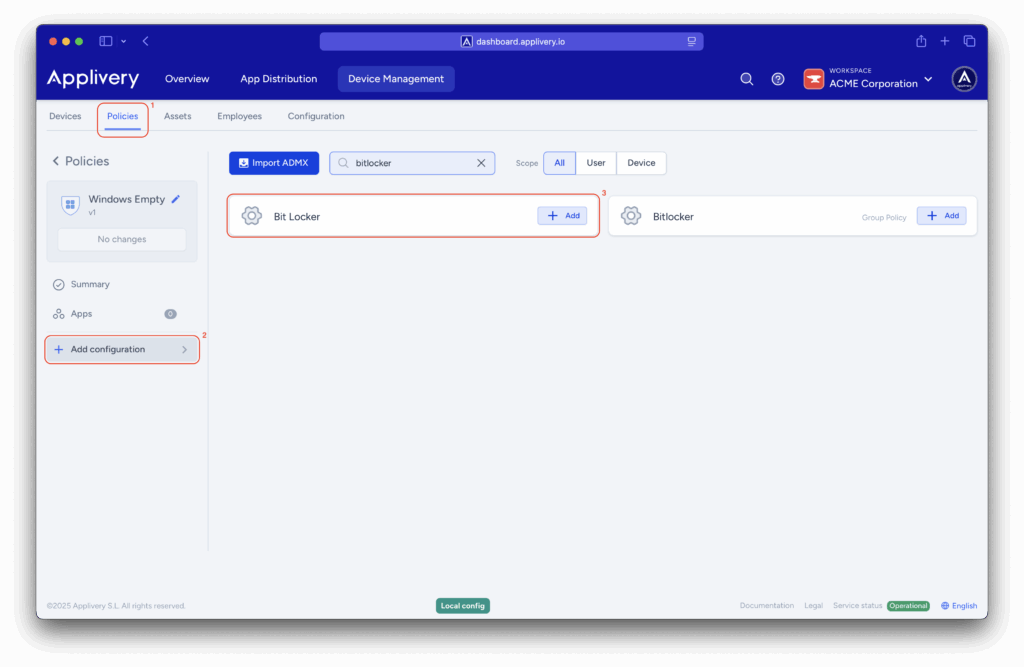

Una vez en el panel de control de Applivery, dirígete a la sección Gestión de Dispositivos y selecciona Políticas (1). Elige la política en la que quieras configurar BitLocker.

En el menú lateral, haz clic en + Añadir configuración (2) y usa la barra de búsqueda para encontrar la configuración BitLocker (3).

El proceso de implementación es sencillo: la configuración de BitLocker se puede personalizar según sea necesario, pero la política debe incluir las siguientes opciones:

-

Allow Standard User Encryption – Valor 1.

Permite que la política

RequireDeviceEncryptioncifre todas las unidades fijas, incluso si el usuario que ha iniciado sesión es estándar (no administrador). -

Allow Warning for Other Disk Encryption – Valor 0.

Desactiva la alerta de advertencia. A partir de Windows 10 versión 1803, este valor solo puede establecerse en dispositivos unidos a Azure Active Directory. Con el valor 0, Windows intentará habilitar BitLocker de forma silenciosa.

-

Require Device Encryption – Valor 1.

Obliga al cifrado del dispositivo. Con el valor 1, se activa el cifrado de todas las unidades —de forma silenciosa o con interacción del usuario— en función de la configuración

AllowWarningForOtherDiskEncryption

Estos ajustes garantizan que el cifrado se aplique, que se omitan los permisos estándar de usuario y que la clave de recuperación se respalde de forma segura en Entra ID o Directorio Activo.

Implementar BitLocker con interacción del usuario #

Si los dispositivos no están unidos a Entra ID o Directorio Activo, aún puedes habilitar el cifrado utilizando las políticas de configuración de Applivery. Sin embargo, la implementación no será silenciosa:

- El usuario recibirá una notificación indicando que la organización requiere el cifrado.

- Se solicitará al usuario que inicie el proceso de cifrado.

El usuario elegirá dónde guardar la clave de recuperación.

En este escenario, debes habilitar la configuración Require Device Encryption.

Si tus usuarios no son administradores locales, también debes habilitar la configuración Allow Standard User Encryption.

Configurar cifrado silencioso con PowerShell #

Puedes activar BitLocker de forma silenciosa mediante un script de PowerShell, incluso si tus dispositivos no están unidos a Entra ID o Directorio Activo.

El siguiente ejemplo habilita BitLocker en la unidad C: usando TPM y un protector por contraseña. Por defecto, guarda la clave de recuperación en la unidad C:, pero puedes personalizar la ubicación para guardarla en cualquier carpeta o enviarla a un endpoint API:

if (($pshome -like "*syswow64*") -and ((Get-WmiObject Win32_OperatingSystem).OSArchitecture -like "64*")) {

# relaunch this script under 64 bit shell

& (join-path ($pshome -replace "syswow64", "sysnative")\powershell.exe) -file $myinvocation.mycommand.Definition @args

exit

}

# Set variables

$mountPoint = "C:"

$recoveryKeyPath = "C:\RecoveryKeys" # Change this to your desired path

$timestamp = Get-Date -Format "yyyyMMdd_HHmmss"

$computerName = $env:COMPUTERNAME

$recoveryKeyFile = "$recoveryKeyPath\${computerName}_BitLockerKey_$timestamp.txt"

# Ensure the recovery key folder exists

if (-not (Test-Path $recoveryKeyPath)) {

New-Item -Path $recoveryKeyPath -ItemType Directory | Out-Null

}

# Enable BitLocker with TPM and skip hardware test

Enable-BitLocker -MountPoint $mountPoint -EncryptionMethod XtsAes256 -TPMProtector -UsedSpaceOnly -SkipHardwareTest

# Add Recovery Password Protector

$protector = Add-BitLockerKeyProtector -MountPoint $mountPoint -RecoveryPasswordProtector

# Extract the recovery password and Id

$recoveryPassword = (Get-BitLockerVolume -MountPoint "C:").KeyProtector | Where-Object {$_.KeyProtectorType -eq 'RecoveryPassword'} | Select-Object -ExpandProperty RecoveryPassword

$keyProtectorId = (Get-BitLockerVolume -MountPoint "C:").KeyProtector | Where-Object {$_.KeyProtectorType -eq 'RecoveryPassword'} | Select-Object -ExpandProperty KeyProtectorId

# Save recovery password to file

"Computer Name: $computerName`nDrive: $mountPoint`nKey ID: $keyProtectorId`nRecovery Password: $recoveryPassword`nDate: $timestamp" | Out-File -FilePath $recoveryKeyFile -Encoding UTF8 -Force

Write-Host "Recovery password saved to: $recoveryKeyFile" -ForegroundColor Green

exit 0

Nombra el script activateBitlocker.ps1.

Para evitar problemas de permisos, ejecútalo mediante una tarea programada. Crea otro script llamado scheduledtask.ps1 para configurar la tarea.

$targetFolder = "C:\tempScriptFolder"

$scriptName = "activateBitlocker.ps1" # Change if you chose a different name.

$scriptDestination = "$targetFolder\activateBitlocker.ps1"

$taskName = "EnableBitLocker"

# Path where your Bitlocker activation script is within the msi file

$scriptPath = Join-Path -Path $PSScriptRoot -ChildPath $scriptName

#Creates a folder and copies script to it

New-Item -ItemType Directory -Path $targetFolder -Force | Out-Null

Copy-Item -Path $scriptPath -Destination $scriptDestination -Force

# Creates a scheduled task to execute the script.

schtasks /Create /TN $taskName /TR "Powershell.exe -WindowStyle Hidden -ExecutionPolicy bypass -File `"$scriptDestination`"" /SC ONCE /ST 00:00 /RL HIGHEST /RU SYSTEM /F

Start-Sleep -Seconds 3

# Runs the scheduled task immediately

schtasks /Run /TN $taskName

Start-Sleep -Seconds 3

# Removes the temporary folder and the scheduled task.

Remove-Item -Path $targetFolder -Recurse -Force

schtasks /Delete /TN $taskName /F

Coloca ambos scripts en la misma carpeta junto con el archivo .bat:

@echo off

net session >nul 2>&1

if %errorLevel% NEQ 0 (

powershell.exe -WindowStyle Hidden -ExecutionPolicy bypass -Command "Start-Process -Verb RunAs -FilePath 'cmd.exe' -ArgumentList '/c %~f0'"

exit /b

)

powershell.exe -WindowStyle Hidden -ExecutionPolicy bypass -File "%~dp0scheduledtask.ps1"

Una vez que empaquetes los tres archivos en un único .msi, súbelo a Applivery y despliega la aplicación en una política:

- El archivo

.batcrea la tarea programada. - Los archivos necesarios se copian temporalmente en la unidad C:.

- Se activa el cifrado de BitLocker.

- Los archivos temporales se eliminan automáticamente al finalizar.