Como probablemente ya sabes, las posibilidades de configuración de las políticas de Gestión de Dispositivos Android son infinitas. A continuación encontrarás un repositorio con las configuraciones más comunes que nuestros usuarios utilizan para configurar sus proyectos.

Lanzador personalizado de quiosco #

Reemplaza la pantalla de inicio con un lanzador que bloquea el dispositivo a las aplicaciones instaladas a través de la configuración de aplicaciones. Las aplicaciones aparecen en una sola página en orden alfabético.

- Lanzador personalizado de quiosco habilitado =

true - Personalización del quiosco (opcional): hay muchas opciones disponibles que puedes utilizar para personalizar el comportamiento del modo Quiosco personalizado.

Siempre recomendamos activar la configuración de Escape de Red (networkEscapeHatchEnabled: true), ya que solicita al usuario que se conecte temporalmente a una red para actualizar la política del dispositivo si no se puede establecer una conexión de red en el momento del arranque.

{

"config": {

"applications": [...],

"networkEscapeHatchEnabled": true,

"kioskCustomization": {

"deviceSettings": "SETTINGS_ACCESS_ALLOWED"

}

}

}

Modo quiosco de aplicación única #

La aplicación se instala automáticamente en modo quiosco: se establece como la intención de inicio preferida y se incluye en la lista blanca para el modo de tarea de bloqueo. La configuración del dispositivo no se completará hasta que se instale la aplicación. Después de la instalación, los usuarios no podrán eliminar la aplicación. Sólo puedes establecer este tipo de instalación para una aplicación por política. Cuando esté presente en la política, la barra de estado se desactivará automáticamente.

- Configuración de la aplicación:

- Tipo de instalación:

KIOSK

- Tipo de instalación:

- Configuración de directivas (opcional)

Actividades preferidas persistentes:

- Actividad del receptor: nombre de la actividad del receptor, es decir:

com.applivery.kiosk.demo001/.AppliveryDeviceAdminReceiver - Categorías: i.e.

android.intent.category.LAUNCHERandroid.intent.category.HOMEandroid.intent.category.DEFAULT - Acciones: es decir:

android.intent.action.MAIN

Siempre recomendamos activar la configuración de Escape de Red (networkEscapeHatchEnabled: true), ya que solicita al usuario que se conecte temporalmente a una red para actualizar la política del dispositivo si no se puede establecer una conexión de red en el momento del arranque.

{

"config":{

"applications":[

{

"packageName":"com.applivery.kiosk.demo001",

"installType":"KIOSK",

"defaultPermissionPolicy":"GRANT",

"permissionGrants":[

{

"permission":"android.permission.BIND_DEVICE_ADMIN",

"policy":"GRANT"

}

]

}

],

"persistentPreferredActivities":[

{

"receiverActivity":"com.applivery.kiosk.demo001/.AppliveryDeviceAdminReceiver",

"actions":[

"android.intent.action.MAIN"

],

"categories":[

"android.intent.category.LAUNCHER",

"android.intent.category.HOME",

"android.intent.category.DEFAULT"

]

}

],

"networkEscapeHatchEnabled":true

}

}

Aplicación web en modo quiosco #

También es posible establecer Google Chrome en modo quiosco para mostrar una URL específica, logrando el comportamiento de una aplicación única en los dispositivos dedicados.

Para establecer esta configuración, sigue los pasos descritos anteriormente en la sección Modo Quiosco de aplicación única, que implica configurar tanto el ajuste Actividades Preferidas Persistentes como el Escape de Red.

- Configuración de la aplicación web:

- Tipo de instalación:

KIOSK

- Tipo de instalación:

- Configuración de Google Chrome:

- Tipo de instalación:

FORCE_INSTALLED - Configuración administrada:

Listado de URL permitidas:

["allowed URL"]Listado de URL no permitidas:

["*"]

- Tipo de instalación:

* Múltiples aplicaciones web pueden ser añadidas al listado de aplicaciones permitidas, separadas por comas: ["allowed URL1", "allowed URL2"]

{

"applications": [

{

"packageName": "com.google.enterprise.webapp.xbf6a96eb033caa10",

"installType": "KIOSK",

"defaultPermissionPolicy": "GRANT"

},

{

"packageName": "com.android.chrome",

"installType": "FORCE_INSTALLED",

"defaultPermissionPolicy": "GRANT",

"managedConfiguration": {

"URLAllowlist": "["applivery.com/docs/"]",

"URLBlocklist": "["*"]"

}

}

],

"persistentPreferredActivities": [

{

"receiverActivity": "com.android.chrome/com.google.android.apps.chrome.Main",

"actions": [

"android.intent.action.MAIN"

],

"categories": [

"android.intent.category.HOME",

"android.intent.category.DEFAULT"

]

}

],

"networkEscapeHatchEnabled": true,

"kioskCustomization": {

"systemNavigation": "NAVIGATION_DISABLED"

}

}

Permitir la instalación desde fuentes desconocidas #

A veces necesitarás permitir a tus usuarios instalar Apps (archivos .apk o .aab) de terceros o de tu App Store Privada en Applivery MAM. Esto está normalmente bloqueado por defecto en todas las políticas, por lo que necesitarás personalizar la siguiente propiedad de política para hacerlo posible:

- Sobrescrituras de seguridad avanzada

- Directiva de aplicaciones que no son de confianza =

ALLOW_INSTALL_DEVICE_WIDE

- Directiva de aplicaciones que no son de confianza =

{

"config": {

"applications": [...],

"advancedSecurityOverrides": {

"untrustedAppsPolicy": "ALLOW_INSTALL_DEVICE_WIDE"

}

}

}

Permitir la instalación de aplicaciones desconocidas #

A veces será necesario permitir que los usuarios concedan permiso a aplicaciones específicas para instalar otras aplicaciones (archivos .apk) en su dispositivo. Esto es diferente de la configuración de Fuentes desconocidas, que permite la instalación de aplicaciones desde fuentes distintas de Google Play Store.

Esta función proporciona un control más detallado sobre qué aplicaciones pueden instalar otras aplicaciones en tu dispositivo Android. A menudo se utiliza para aplicaciones como administradores de archivos o navegadores web que pueden necesitar descargar e instalar archivos .apk.

Recuerda que permitir que las aplicaciones instalen aplicaciones desconocidas puede suponer un riesgo para la seguridad, ya que abre la puerta a que se instalen en tu dispositivo aplicaciones potencialmente dañinas o no verificadas.

{

"installUnknownSourcesAllowed": true,

"advancedSecurityOverrides": {

"untrustedAppsPolicy": "ALLOW_INSTALL_DEVICE_WIDE",

"developerSettings": "DEVELOPER_SETTINGS_ALLOWED"

}

}

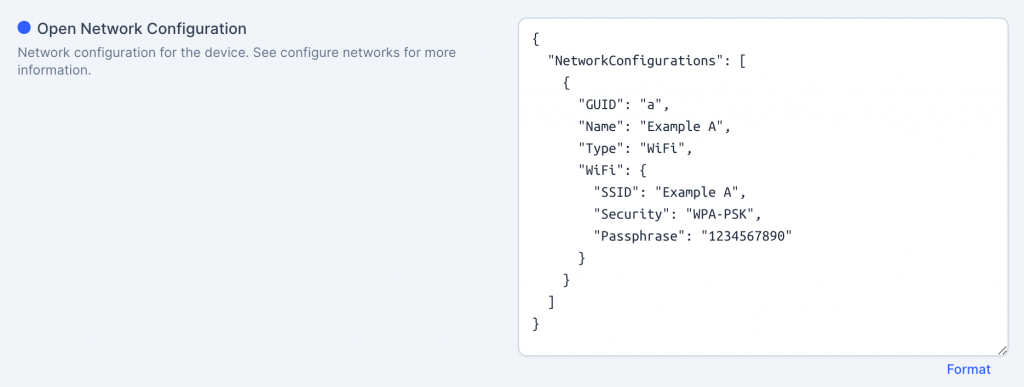

Configuración de red #

A veces necesitarás implementar de forma remota la configuración de red, incluyendo WiFi y otros. Esto es algo que puede hacerse utilizando la propiedad Configuración de red abierta, que admite el despliegue de múltiples configuraciones al mismo tiempo utilizando el estándar ONC.

Las propiedades más comunes son:

- GUID: identificador único para esta red.

- Nombre: nombre descriptivo de la red

- Tipo: tipo de red. Los valores permitidos son:

VPN, , , ,WiFiTetherEthernetCellular - Seguridad: Tipo de seguridad. Los valores permitidos son:

WEP-PSK, , ,WEP-8021XWPA-PSKWPA-EAP - Autoconexión: Indicar que la red debe conectarse automáticamente cuando sea posible

trueofalse

{

"NetworkConfigurations": [{

"GUID": "a",

"Name": "Example A",

"Type": "WiFi",

"WiFi": {

"SSID": "Example A",

"Security": "None",

"AutoConnect": true

}

}, {

"GUID": "b",

"Name": "Example B",

"Type": "WiFi",

"WiFi": {

"SSID": "Example B",

"Security": "WEP-PSK",

"Passphrase": "1234567890"

}

}, {

"GUID": "c",

"Name": "Example C",

"Type": "WiFi",

"WiFi": {

"SSID": "Example C",

"Security": "WPA-PSK",

"Passphrase": "baseball"

}

}]

}

Puedes obtener más información sobre las especificaciones de Configuración de red abierta aquí.